从 Zen 1 到 Zen 5 的全系列产品、可窃取加密私钥的攻击演示、性能折半的修复代价,一系列关键词让这场漏洞风波迅速发酵。然而,AMD 官方 "低危漏洞已提前修复" 的表态,却与研究人员公布的高危风险形成鲜明反差,这场横跨技术、商业与安全领域的风暴,正撕开芯片行业性能与安全博弈的深层矛盾。

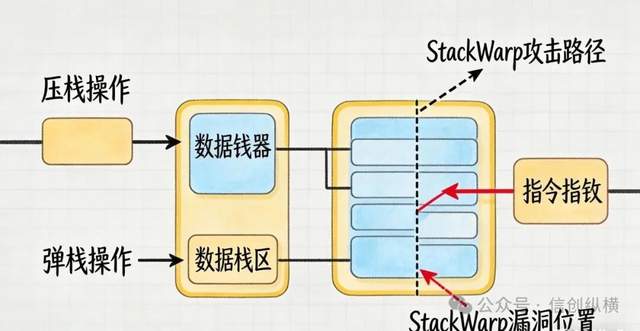

StackWarp 漏洞的技术根源,藏在 AMD 处理器为提升性能设计的堆栈引擎中。这一被称为 CPU"数据记账员" 的核心组件,负责精准管理数据存储顺序与调度路径,是处理器多线程运算效率的关键。但研究人员发现,这一性能优化机制存在致命的同步逻辑缺陷。

攻击者可通过操控一个未公开的模型特定寄存器(MSR 0xC0011029)控制位,直接禁用堆栈指针跟踪功能。此时 CPU 的堆栈引擎仍在正常统计数据流量,但记录数据位置的指针却处于 "冻结" 状态,累积的偏移量在重新启用引擎后会瞬间爆发,导致堆栈指针发生最高 640 字节的确定性位移。更危险的是,这种攻击全程隐蔽,无需访问明文数据或注入中断,完全避开传统安全监控工具的检测。

研究团队已通过实验证实其破坏力:在加密运算场景中,仅需破坏一个数字签名即可提取 RSA-2048 私钥;通过精准操控堆栈偏移 32 字节,可直接跳过 OpenSSH 密码验证;甚至能篡改系统调用返回值,将普通用户权限提升至 Root 级。对依赖虚拟机隔离技术的云服务而言,这意味着攻击者可实现 "虚拟机逃逸",突破隔离边界掌控整个物理服务器。

漏洞的国际通用编号为 CVE-2025-29943,AMD 官方将其命名为 "客户栈指针损坏漏洞",并在技术说明中明确,漏洞源于访问控制机制疏漏,未能阻止虚拟机管理程序对底层配置位的非法写入。

围绕 StackWarp 漏洞的风险等级,出现了明显的信息分歧。研究人员在披露报告中强调,该漏洞覆盖 2017 年至 2024 年发布的 Zen 1 至 Zen 5 全系列处理器,涵盖消费级锐龙 3000-9000 系列与服务器级 EPYC 系列,影响范围横跨近十年产品线。考虑到其可直接突破机密计算环境、窃取核心数据的攻击能力,业界普遍将其视为高危漏洞。

更值得警惕的是漏洞的黑产价值。参考 2023 年 Zenbleed 漏洞 50 万美元的黑产叫价,StackWarp 作为覆盖范围更广、攻击效果更直接的硬件级漏洞,黑市估值可能突破百万美元。对金融、政务、互联网大厂等依赖 AMD 服务器的机构而言,漏洞可能引发核心数据泄露、业务系统被控等致命风险。

但 AMD 官方的表态却截然相反。公司在安全公告中将其评定为 "低危"(Low Severity),并指出漏洞仅影响 Zen 3、Zen 4 及 Zen 5 架构的 EPYC 服务器处理器,初代 Zen 与 Zen 2 架构不受影响。AMD 强调,该漏洞的修复方案早在 2024 年 7 月就已完成开发,面向 EPYC 平台全面推送固件补丁,用户只需升级至指定版本即可完成防护。

这种定性差异的核心在于攻击场景的界定。AMD 认为,漏洞利用需要获取虚拟机管理程序权限,普通消费级场景下攻击门槛极高;而研究人员则警告,随着云计算的普及,恶意云服务提供商或已获取相关权限的攻击者,可对租户虚拟机实施批量攻击,实际风险被严重低估。

即便漏洞定性存在争议,但其修复方案带来的两难困境已真实摆在企业面前。AMD 目前提供的应对措施分为两类:针对服务器级 EPYC 处理器的固件补丁,以及面向全系列受影响产品的终极防御方案。

对于企业用户而言,固件补丁虽能收束部分攻击路径,但无法从硬件层面根除漏洞根源。研究人员测试证实,补丁仅能防御已知攻击手段,无法抵御针对漏洞原理的变种攻击。而唯一能彻底阻断攻击的方式,是禁用同步多线程(SMT / 超线程)技术 —— 这一操作会直接导致 CPU 可用线程数减半,多线程场景下综合性能最高下降 50%。

这一修复代价让数据中心陷入两难。某云服务企业技术负责人透露,若为旗下数十万 AMD 服务器禁用超线程,数据处理能力将大幅下滑,需额外投入数亿元采购新设备才能维持现有服务水平;但如果维持性能不变,核心业务数据将暴露在潜在攻击风险中,一旦发生泄露可能面临巨额合规罚款。

普通消费级用户的处境相对简单。AMD 表示,个人 PC 用户只需通过主板厂商官网更新 BIOS 获取微码补丁,无需额外操作即可获得基础防护。由于针对普通 PC 的攻击缺乏明确利益驱动,且需要特定技术门槛,个人用户面临的实际风险较低。但安全专家提醒,搭载 Zen 3 及以上架构的高端游戏本、工作站用户,仍需优先完成补丁更新,避免因处理敏感数据而成为攻击目标。

行业反思:芯片安全的永恒博弈StackWarp 漏洞并非个例,而是芯片行业性能与安全失衡的又一典型案例。自 2018 年 "熔断"" 幽灵 " 漏洞曝光以来,CPU 重大安全事件频发:2023 年 Zenbleed 漏洞利用指令执行窗口缺陷窃取数据,2024 年英特尔 SGA 漏洞影响服务器加密功能,再到如今的 StackWarp 漏洞,几乎所有重大漏洞都指向同一根源 —— 为追求极致性能而设计的复杂运算机制,成为黑客可乘之机。

芯片厂商的安全响应机制也备受争议。AMD 此次提前数月推送补丁的做法值得肯定,但其 "低危" 定性与研究人员的高危评估形成反差,可能导致部分企业放松警惕。安全行业普遍认为,厂商应建立更透明的漏洞披露机制,充分公开技术细节与风险场景,而非仅基于自身产品策略划定风险等级。

对用户而言,此次事件也提供了重要警示:硬件级漏洞难以通过软件完全修复,定期关注厂商安全公告、及时安装固件更新是关键防护手段;企业应建立多层级安全防护体系,不能单纯依赖 CPU 硬件隔离技术;普通用户则无需过度恐慌,硬件漏洞的利用门槛通常较高,遵循 "及时更新、谨慎授权" 的基本原则即可有效降低风险。

随着人工智能、云计算等技术的发展,处理器将承载更多核心数据与关键运算,安全设计的重要性日益凸显。StackWarp 漏洞的爆发,不仅是对 AMD 的一次考验,更是对整个芯片行业的提醒:在性能竞赛之外,安全底线的构筑同样重要。未来,如何在不牺牲用户体验的前提下提升硬件安全等级,将成为所有芯片厂商必须面对的核心命题。